Esses dias entrou um malware no computador de uma amiga, daqueles que ficam enviando mensagens pelo MSN. Eles detectam a janela de conversa aberta e enviam comandos à mesma, fazendo com que um texto seja enviado para a pessoa com a qual a outra esteja conversando - como se tivesse sido digitada pela pessoa. Minha amiga estava com o nick "Tá enviando vírus, não clique!". E logo que abríamos a conversa normalmente vinham lá alguns dizeres "Olha as fotos que eu tirei com não sei quem, veja aqui..." seguido de um endereço de um site suspeito. Claro, clicando, mais uma pessoa seria infectada. Além disso, vai saber o que esse programinha não fazia nos bastidores. Hoje em dia roubar dados é a principal idéia dos malwares: senhas, contatos, tudo o que foi digitado. Foi-se o tempo em que vírus destruía para se exibir.

Numa seção de "exorcismo" virtual, ajudei essa amiga pelo MSN mesmo, de uma forma simples. Ela estava passando desesperada o AVG e um antispyware, e nada de eles detectarem a praga. Então lá fui eu. Pedi para ela abrir o gerenciador de tarefas do Windows na aba "Processos", e me enviar uma imagem da tela. Com base nisso eu chutaria alguns processos e mandaria ela fechar. E isso foi feito. O malware foi fechado. A segunda parte foi um pouco mais complicada para ela, mas nada tão doloroso: abrir o MSConfig e desativar a inicialização do maldito (eu procuraria diretamente no registro, mas ela iria se perder). Depois de reiniciado o PC, esse pelo menos já era. AVG 0 x 1 Eu!

Os malwares são programas como outros quaisquer. Na grande maioria das vezes, são programas que se configuram para iniciar junto com o Windows. E ficam fazendo sua ação. Seja enviar spam (usando o seu IP e a sua banda!), usar seu computador como servidor de um software P2P qualquer ou tentar capturar suas senhas.

Esses quase sempre podem ser removidos manualmente, usando programas simples de monitoramento. A idéia é: eles estão abertos, vamos fechá-los! E se eles se configuram para serem iniciados junto com o computador, vamos remover essa configuração. Alguns casos mais graves podem ocorrer, onde os vírus mais "poderosos" se infiltram dentro de arquivos do sistema, corrompendo-os. Aí a coisa complica, seria tarefa mais para um antivírus (agora sim, automatizada) mas normalmente dá para restaurar arquivos do sistema, caso os arquivos infectados sejam os nativos do Windows. Bem, vamos por partes...

Identificando e removendo um programa indesejado

Como no caso da minha amiga, usei uma idéia básica. Mas para isso, eu precisaria tentar chutar o programa a ser fechado, pelo nome do executável. Como saber? O Windows por si só carrega diversos programas em execução (processos) próprios, para uso do sistema. Cada programa aberto também será considerado um processo, e listado, portanto, no gerenciador de tarefas e os malwares também ficarão por ali.

A idéia é listar ou decorar os nomes dos programas do Windows que sempre se iniciam, mais aqueles que você usa e que se iniciam automaticamente também (como seu antivírus, o firewall, etc). Com base nisso, você pode ir tentando fechar os malwares. Na dúvida, uma dica é copiar o nome do programa e jogar no Google. Se for um malware conhecido, provavelmente você irá encontrar páginas (normalmente de fóruns) relatando-o. Aí não resta dúvida, basta fechá-lo.

Acontece que o gerenciador de tarefas do Windows pode ser facilmente corrompido ou modificado, e é possível que um programa nem apareça nele. Além disso, alguns malwares bloqueiam o gerenciador de tarefas (usando recursos do próprio Windows, por incrível que possa parecer!). Para uma pescagem mais profunda, vamos usar outro gerenciador de tarefas.

Um muito bom é o Process Explorer NT. Ele é da SysInternals, que foi comprada pela Microsoft. Eu pensava que seria descontinuado depois da compra, mas pelo contrário, foi até atualizado para trabalhar melhor no Windows Vista.

Baixe em:

http://www.microsoft.com/technet/sysinternals/utilities/ProcessExplorer.mspxEle lista todos os processos abertos e permite visualizar muitas informações sobre os mesmos. A listagem é hierárquica, ele mostra os processos e os processos que os originaram (o programa que abriu outro programa, numa linguagem mais clara). Clicando com o botão direito num item, pode-se matar o processo correspondente, fechando bruscamente o programa.

O fechamento dessa forma é essencial. Uma que os malwares normalmente não exibem janelas, não tem onde você clicar para fechar. Outra que, mesmo se exibissem, é diferente o comando que o sistema operacional envia ao programa para fechá-lo. Ao clicar no botão com o X numa janela, o Windows não necessariamente fecha o programa; ele diz ao programa que é para ser fechado. O programa pode fazer o que quiser, inclusive decidir se vai mesmo ser fechado ou não.

É isso que permite a um programa tomar a dianteira e exibir uma janela perguntando se você quer salvar um arquivo antes de fechá-lo, dando a opção de mantê-lo aberto, por exemplo. Se ele fosse fechado diretamente ao clicar no X, você perderia qualquer arquivo não salvo.

Aqui, o objetivo é justamente o contrário: fechar o programa "à força", "matar o processo", como se diz. O sistema operacional finaliza o programa e libera os recursos usados por ele (como a memória) sem notificá-lo. Algumas vezes complica um pouco, pois malwares mais elaborados podem manter duas instâncias de si mesmo, e se uma for fechada logo a outra detecta e a reabre. Mas com um pouco de paciência e prática, dá para se virar e tomar o controle. Afinal, o computador é seu, não do malware.

Esse Process Explorer NT permite até mesmo "pausar" um determinado programa, e continuá-lo depois. Estando "pausado", o programa continua aberto mas parece morto; por exemplo, esse que envia mensagens pelo MSN, não enviaria enquanto estivesse pausado. Essas ações são feitas ao clicar com o botão direito no processo, dentro do Process Explorer NT.

Pode ocorrer de você fechar um programa inofensivo realmente, por desconhecer o nome dele. Normalmente isso não lhe trará problema algum, bastará reabrir o programa que foi fechado depois. Tome o cuidado de não manter arquivos abertos ou documentos não salvos enquanto fecha os programas suspeitos, e também evite fazer isso conectado à Internet. Simples: você pode fechar seu firewall sem querer e continuar por horas navegando - sem perceber que abriu as portas do seu computador para o mundo.

Bem, fechado o programa, você pode excluir o arquivo correspondente a ele. Tome cuidado aqui, para não excluir um arquivo errado, do sistema ou de outro programa bom que você use. Antes de excluir é bom pesquisar na Internet pelo nome do executável, ou então movê-lo para uma outra pasta, ou mesmo renomeá-lo com outra extensão (por exemplo, "coisax.exe" viraria "coisax.123").

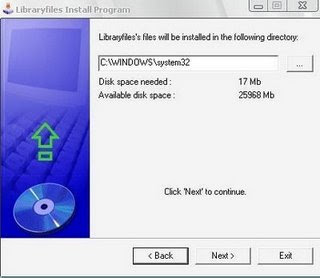

Para excluir, você deverá saber onde se encontra o arquivo. A maioria dos spywares são instalados na pasta "system32" (creio que escolhem essa por ser uma pasta de sistema, que ainda por cima contém muitos arquivos), assim fica difícil encontrar "suspeitos" apenas olhando lá dentro. Uma dica é usar a pesquisa do sistema operacional, aquele "Pesquisar" do Iniciar, jogando o nome do arquivo desejado. Nessa tarefa, algumas configurações do Windows acabam atrapalhando. Para ficar mais seguro para você, altere estas opções:

- Na guia "Modos de exibição" das opções de pasta (menu "Ferramentas > Opções de pasta", do Windows Explorer), marque o item "Mostrar todos os arquivos" na categoria "Arquivos ocultos". E desmarque o "Ocultar arquivos protegidos do sistema operacional". Ainda ali, desmarque a opção que oculta as extensões dos arquivos. Depois disso, basta tomar cuidado ao renomear seus arquivos, onde você deverá digitar o nome junto com a extensão, e não apague alguns arquivos que "aparecerão" na unidade C:, como boot.ini, ntldr, etc. Esses arquivos são do sistema e ficam ocultos por padrão. Pedi para exibi-los pois assim ele não ocultará os outros arquivos, facilitando a localização dos malwares, inclusive usando o "Pesquisar".

- O "Pesquisar" do Windows XP veio para facilitar para usuários iniciantes. Para pesquisar arquivos ocultos em pastas do sistema, usando regras de pesquisa (máscaras) e opções avançadas, é terrível, ficou muito ruim. O ideal é voltar para a pesquisa clássica, igual à do Windows 2000/Me. Veja como fazer isso aqui:

http://www.explorando.viamep.com/2005/12/deixando-o-pesquisar-do-windows-xp2003

(envolve edição do registro)

Pronto. Agora ficou mais fácil localizar o arquivo no disco e excluí-lo. Quase sempre os spywares estarão dentro da pasta system32, ou pelo menos na pasta do Windows. Mande pesquisar na pasta "C:windows" incluindo subpastas; caso não o encontre ali, mande buscar então em todos os discos rígidos locais. Pesquisando apenas na pasta do Windows a pesquisa será mais rápida, já que o buscador não terá que vasculhar todo o seu HD :)

Fechado o programa, excluído o arquivo, agora falta remover o ponto de entrada de inicialização, que faz com que o programa seja carregado durante o boot do sistema. Os programas que se iniciam junto com o computador podem ficar configurados em alguns lugares diferentes no Windows. Uma forma básica de ver isso é usar o MSConfig, programinha que já vem com o Windows (exceto NT e 2000) e que lista os programas abertos. Clique no "Iniciar > Executar", digite

msconfig e tecle enter. Na aba "Inicializar", localize os itens desejados e desmarque o suposto malware. Depois de desmarcado, clique em Aplicar > OK. Ele pedirá para reiniciar o computador, fica a seu critério reiniciar no momento ou depois.

Dica: desativando outros itens desnecessários pelo MSConfig também, fará com que o computador inicie um pouco mais rápido e use menos memória; mas cuidado para não desativar programas importantes, como o firewall, antivírus (se você usar), etc.

Importante: sempre remova a entrada de inicialização do programa com ele fechado. Se você não fizer isso, alguns programas ficam regravando as chaves no registro enquanto estão abertos, justamente para que se você remova, logo eles regravam e serão inicializados depois, na maior cara de pau. Com eles fechados, simplesmente não têm como regravar.

Nem sempre será fácil remover programas indesejados dessa forma, mas boa parte deles podem ser removidos assim, por incrível que possa parecer :)

Outra dica é iniciar o computador limpo, sem spywares, e anotar os nomes dos programas que se iniciam automaticamente (seja pelo Process Explorer NT ou pelo próprio gerenciador de tarefas). Boa sorte :)

Outras formas de detectar programas que se iniciam automaticamente

Há diversas formas. As mais comuns são pelas chaves do registro:

- HKEY_LOCAL_MACHINE > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_LOCAL_MACHINE > Software > Microsoft > Windows > CurrentVersion > RunOnce

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > Run

- HKEY_CURRENT_USER > Software > Microsoft > Windows > CurrentVersion > RunOnce

Mas há também a pasta "Inicializar" no menu "Iniciar > Programas". Alguns programas criam entradas ali, para esta é mais fácil: basta excluir o atalho. Clique em "Iniciar > Programas > Inicializar"; depois, clique com o botão direito no item desejado (se houver) e mande excluir.

Para as chaves do registro... Se você não mexe muito com o registro, cuidado: não saia fuçando em tudo. Exclua apenas entradas que você tenha certeza que podem ser excluídas, pois editar incorretamente o registro pode fazer com que o Windows nem seja iniciado - claro que isso poderá ser corrigido, mas poderá não ser tão fácil.

Nota: o "registro", caso você não saiba, é um banco de dados de configurações usado pelo Windows e por diversos programas. O "editor do registro", programa "regedit", é uma interface que vem com o Windows que permite modificar as configurações gravadas no registro. O termo "registro" aqui não tem nada a ver com cadastro ou pagamento :p

Abra o editor do registro ("Iniciar > Executar" > digite

regedit e dê OK). Ele tem o visual parecido com o do Windows Explorer, tratando as chaves do registro como se fossem "pastinhas". À esquerda, localize as chaves e subchaves conforme indicam as setas nos caminhos indicados mais acima, até chegar na "Run" ou "RunOnce". À direita são listadas as entradas referentes à chave selecionada à esquerda, que no caso, correspondem aos programas que se iniciam automaticamente com o computador. Selecione o do malware e delete, usando a tecla Del mesmo do teclado. Como falei, cuidado ao fazer isso; se não se sentir seguro, prefira usar o MSConfig ou esse outro programa que indicarei agora.

Também da SysInternals (agora Microsoft) um bom software é o AutoRuns. Ele lista praticamente tudo o que se inicializa com o Windows, incluindo muitos itens não exibidos pelo MSConfig. Veja:

Baixe-o em:

http://www.microsoft.com/technet/sysinternals/Utilities/AutoRuns.mspxEle é composto por várias abas de categorias. Com ele você pode desmarcar os itens e remarcá-los depois, caso se arrependa. Mas ainda assim, tome o cuidado de não desmarcar itens à toa, pois vários, "muitos" na verdade, correspondem a componentes essenciais do Windows. Por meio dele pode-se desativar extensões do Explorer, do logon, do IE, drivers de dispositivos e outros componentes. Ele é muito importante, deveria vir de fábrica com o Windows.

Comentário: é possível desativar também aquele WGA, que exibia notificações em Windows não originais; bastando desmarcar o ponto que carregava o WGA, no processo de logon do Windows, e a seguir deletando os arquivos do WGA do HD.

Tanto o Process Explorer como o AutoRuns são gratuitos e não precisam ser instalados, eles rodam diretamente, sendo muito úteis para fazer parte da mala de ferramentas dos técnicos Windows.

Windows bloqueado?

Alguns spywares e malwares em geral desativam componentes do Windows, usando recursos do próprio sistema.

Isso é possível porque o Windows foi projetado para suportar diretivas de empresas e grupos, onde os funcionários podem usar os computadores, mas não alterar configurações. Alguns spywares dão uma de "administradores" no seu sistema, bloqueando diversas coisas. Entre as mais visadas estão o bloqueio da página inicial do Internet Explorer, a edição do registro pelo regedit, de forma que você não consegue abri-lo nem usar os arquivos ".reg", e em alguns casos, bloqueiam até o gerenciador de tarefas, para evitar que sejam fechados (aqui usar o Process Explorer NT normalmente resolve).

Esses bloqueios são feitos pelo registro, e caso você não possa abrir o regedit, e/ou se quiser remover diversos bloqueios de uma vez, recomendo um software meu mesmo: o AntiPolicy. Basta abri-lo, clicar na aba "AntiPolicy" e então no botão "Remover bloqueios...".

Quase todos esses bloqueios serão liberados de imediato, alguns só no recarregamento do Explorer (no próximo logon, por exemplo). Vale a dica: primeiro, feche os malwares e certifique-se de que não estejam marcados para inicializar depois, pois eles poderão restaurar os bloqueios se forem abertos.

Download do AntiPolicy:

http://www.mephost.com/software/antipolicy.htmEsse programa ainda permite fechar bruscamente processos também, servindo como um gerenciador de processos alternativo. Enquanto que o gerenciador de tarefas do Windows e o Process Explorer NT listam os processos pelo nome do executável, o AntiPolicy lista pelos nomes das classes de janelas. A maioria dos spywares não têm janelas visíveis, mas têm janelas ou pelo menos controles que não ficam visíveis mas são listados. No AntiPolicy, você pode fechar qualquer programa, pela aba "Visíveis" (os que estão rodando na barra de tarefas ou em uma janela) ou "Ocultos" (os que rodam sem ser exibidos, que vem a ser o caso da maioria dos malwares). Vale o cuidado de testar e ficar atento, pois você poderá fechar programas bons sem saber o nome da classe.

Diversos spywares usam nomes com XXX alguma coisa (referentes à pornografia), hk (da palavra "hacker"), ou somente números. Mas não há regras, você terá que caçar um pouco, e qualquer coisa, o Google está à disposição para nos ajudar (bem indiretamente, claro).

O Windows é seguro?

Até aqui vimos como tentar remover pragas que já foram instaladas. Mas... O melhor é prevenir, não remediar, não é? É melhor andar pela sombra do que ficar com dor de cabeça, é melhor usar blusa e guarda chuva do que pegar um resfriado. Vamos a algumas dicas então, que a maioria acha que todo mundo já está careca de saber (mas infelizmente, não é bem assim).

Use conta limitada (não de administrador) no dia-a-dia se puder, e mantenha o HD formatado em NTFS. Mais informações sobre o NTFS e a segurança aos arquivos podem ser vistas neste outro texto meu aqui no GdH:

http://www.guiadohardware.net/dicas/sistema-ntfs.htmlUsar o Windows com conta limitada em partições NTFS é muito mais seguro, apesar de não ser agradável para o uso de alguns programas. Navegando assim, os malwares não poderão se instalar em pastas do sistema (como a system32, dentro da pasta do Windows) e não afetarão as outras contas de usuário, caso haja outros perfis no mesmo PC. É possível também rodar o IE (ou outro programa qualquer) como administrador, porém, sem direitos administrativos. Veja como no final desse outro texto:

http://www.guiadohardware.net/artigos/reparando-ie/Use um firewall. O do Windows XP SP2 é muito ruim (que me perdoe a Microsoft). De que adianta o sistema vir com um firewall se você deve desativá-lo e instalar outro, para mais proteção? Isso porque é um fato, o do XP SP2 protege contra invasões vindas da Internet, ou seja, protege contra acessos entrantes. Se um programa no seu PC tentar enviar um comando ou arquivo para a Internet, ele deixa (só bloqueia e alerta caso o programa tente ficar aberto em determinada porta, como um servidor, à espera de conexões entrantes).

Isso é ruim no caso de spywares: eles podem enviar dados (seus dados, suas senhas capturadas, por exemplo) sem que você tome conhecimento. O ideal é instalar um firewall de terceiros, que proteja o computador tanto de conexões de entrada como de saída, dando a possibilidade de você decidir se elas devem ser liberadas ou não. Um que tem versão gratuita e é muito usado é o ZoneAlarm. O Comodo também é bom e possui versão gratuita.

Como saber se o sistema está infectado? Se aparentemente seu computador funciona normal, e você quer saber se ele está infectado, pode valer a pena rodar um anti-spyware (como o SpyBot) ou até mesmo um antivírus, mandando fazer uma varredura completa. Aqui usamos os programas para aproveitar o tempo de processamento do computador, sua agilidade em comparar informações, em varrer vários arquivos e chaves do registro em busca de spywares conhecidos, etc. Usar um antivírus residente é o que eu não recomendo, pelo menos não uso, por ser definitivamente um item inútil (desde que você tome todos os devidos cuidados e outros). Não é para seguir uma receita, são um conjunto de atitudes que podem mudar isso. Se você se sentir mais seguro, fique com seu antivírus.

Além de usar programas de detecção, vale curiar no gerenciador de tarefas de tempos em tempos (dica: use o Process Explorer NT, que é bem melhor), no MSConfig, e ver se nada de estranho ou novo aparece por ali, sem que você tenha instalado.

Quer segurança? Cuide-se você. Eu não uso antivírus, continuo batendo o pé. Se você for firme nos seus atos, poderá não usar também. Basta manter o Windows atualizado, um firewall ativo (isso é essencial!) e o principal: não sair executando qualquer porcaria que chegue por email, não instalar controles Active-X no IE de sites suspeitos, não instalar qualquer barra de ferramentas no IE (elas atuam como programas, podendo fazer o que quiser!), não baixar anexos de emails suspeitos, sempre confirmar com quem lhe enviou antes de abrir um link de algum arquivo executável para baixar (principalmente se for de extensão .exe, .com, .bat, .cmd, .scr, .pif), etc.

Na sugestão de configuração mais acima, pedi para mostrar todas as extensões. Isso pode parecer ruim num primeiro momento para usuários básicos, mas permite que você identifique melhor o arquivo. Alguns mal intencionados colocam duas extensões nos arquivos, por exemplo, foto.jpg.exe. A última é a que vale: "foto.jpg.exe" é um programa, não uma imagem. Se as extensões não fossem mostradas, o Windows exibiria apenas "foto.jpg", e os mais inocentes poderiam abrir, rodando o malware. Com elas sendo mostradas você sempre verá a extensão real. Se você der um duplo clique num malware ou vírus, estará autorizando a execução dele no computador, estará fazendo justamente o que o autor dele quis.

Não é que o Windows seja inseguro (mas claro que não é a melhor coisa em termos de segurança também, está muito longe disso ;), é a falta de informação e conhecimento dos usuários que o torna assim.

O Windows Vista não tem grandes mudanças estruturais com relação ao XP. Vendo-o e acompanhando a história do Windows, às vezes penso: "Puxa vida, estragaram o NT...". O que mais se destaca no Vista em termos de segurança - e que ao mesmo tempo mais irrita os usuários, tanto é que boa parte opta por desativar - são as confirmações pedidas ao usuário para diversas tarefas e ações.

19:29

19:29

Alex Calloni

Alex Calloni